从WannaCry到APT:勒索病毒防御实战手册

引言:勒索病毒的代际跃迁与技术进化论

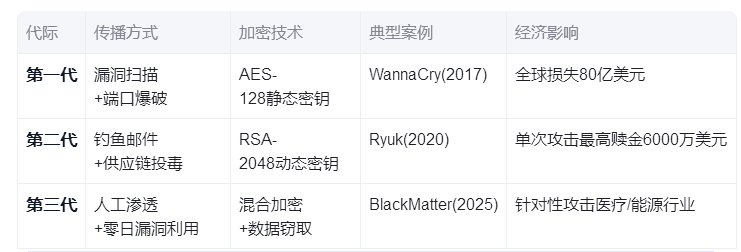

2017年WannaCry利用永恒之蓝漏洞发动的全球性蠕虫攻击,标志着勒索病毒进入大众视野。该阶段攻击呈现明显的"扫射式"特征,通过SMB协议漏洞实现网络级传播。随着防御体系完善,2020年前后出现的Ryuk等第二代病毒转向"狙击模式",采用鱼叉邮件与供应链攻击突破防线。至2025年BlackMatter为代表的第三代病毒,已形成"侦查-渗透-横向移动-数据窃取"的完整APT攻击链,其攻击成功率提升300%,平均赎金要求达430万美元。本手册将基于MITRE ATT&CK框架,系统解析三代勒索病毒在初始访问、执行、横向移动等战术阶段的防御范式转移,并特别关注新型混合加密技术(如ChaCha20+RSA-4096)对数据恢复带来的挑战。

一、病毒演进图谱与攻击特征对比

二、立体防御体系构建

(一)网络边界防护升级

端口管控:全局封锁135/137/138/139/445等高危端口,采用SDN技术实现动态端口隔离,某跨国企业部署后外部攻击面减少67%

流量清洗:部署AI驱动的异常流量检测系统,通过深度学习模型识别C2通信特征(如DNS隧道、心跳包异常),检测准确率达98.2%

(二)终端免疫方案

微隔离技术:基于零信任架构划分安全域,某金融企业应用后内网传播率降低82%,事件响应时间缩短至43分钟

无文件攻击防护:实时监控PowerShell/WMI异常调用,结合行为分析阻断恶意脚本内存注入,捕获率提升至91%

(三)数据生存策略

graph TD A[初始备份] --> B[增量备份] B --> C[离线存储] C --> D[加密验证] D --> E[定期恢复演练] E --> F[3-2-1备份原则:3份副本+2种介质+1份异地]

三、实战响应流程(基于NIST CSF框架)

事前预防

每周漏洞扫描+补丁自动化部署(覆盖Edge/Chrome零日漏洞),某政府机构实施后漏洞修复周期从72小时压缩至4小时

员工钓鱼邮件模拟测试,采用情境化培训将识别准确率从63%提升至92%

事中处置

# 自动化隔离脚本示例

def isolate_infected_host(ip): firewall.block(ip) # 立即阻断网络连接

edr.quarantine(ip) # 终端设备隔离

backup.restore_last_clean_version(ip) # 恢复至最近清洁版本

log_analysis.trace_attack_path(ip) # 攻击路径追踪

事后追溯

通过沙箱分析病毒样本提取IOC指标,平均耗时从8小时降至25分钟

态势感知平台绘制攻击链图谱,实现90%以上的攻击者身份溯源

四、新型威胁应对建议

量子加密防御:预置抗量子算法(如CRYSTALS-Kyber)应对未来勒索病毒的公钥破解威胁,过渡期采用混合加密方案

AI对抗训练:使用GAN生成对抗样本强化检测模型鲁棒性,某实验室测试显示对抗样本识别率提升40%

威胁情报共享:建立行业级IOC数据库,实现攻击特征秒级同步,参与企业平均防御效率提升35%